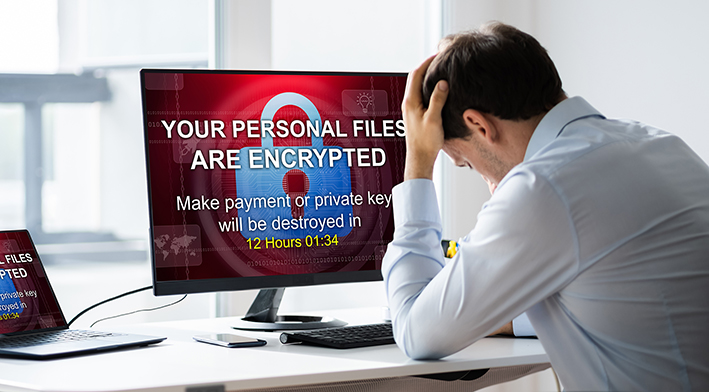

Cyberkriminalität nimmt zu – auch KMU in der Region in Alarmbereitschaft

Die KMU der Region sind gewarnt und einige bereits von Cyberkriminalität betroffen, denn effiziente Hackergruppen treiben diesen Sommer mehr denn je ihr Unwesen und werden immer erfolgreicher beim Eindringen in die Systeme und bei ihren Erpressungsversuchen. Wir haben bei Expertinnen und Experten in der Region nachgefragt.

Eine Meldung produzierte diesen Monat grosse Schlagzeilen: Der Online-Vergleichsdienst Comparis war einer der bekannteren Unternehmen, der einer Forderung nach Lösegeld einer Hacker-Organisation zähneknirschend nachkommen musste. Oft wird der Eintritt in die Systeme über eine Ransomware ermöglicht. Das scheint der Trends 2021 zu sein bei Cyberkriminellen. Ransomware-Angriffe verursachen Ausfallzeiten, Datenverluste, möglichen Diebstahl geistigen Eigentums und in bestimmten Branchen wird ein Ransomware-Angriff als Datenschutzverletzung betrachtet. Die Cybererpresser werden zudem professioneller und suchen sich ihre Opfer gezielt aus. Auch in der Region Grossbasel und im Dreiländereck. Die «Einschüsse» von Cyber-Attacken kommen zudem immer näher. In jeder Gemeinde gibt es bereits betroffene Firmen und die Zahl steigt stetig an. «Auch wenn viele glauben, dass sie nicht zum Ziel von Kriminellen gehören, täuschen diese sich gewaltig», sagt beispielsweise Herbert Spettel von CSF Computer Solutions Facility AG in Pratteln. Jede Firma mit etwas «Substanz» sei für Erpressung geeignet.

Technische und organisatorisch-operative Vorkehrungen

Michel Meier, Leiter Kompetenzzentrum Cybercrime und stellvertretender Chef Kriminalpolizei Basel-Landschaft: «Wichtig ist, dass sich die KMU im Vorfeld schon gewisse Überlegungen machen und Vorkehrungen vornehmen. Dies minimiert das Risiko für einen Cyberfall beträchtlich. Technische Schutzmassnahmen wie Sicherheitsupdates, eine korrekt konfigurierte Firewall, eine Unterteilung des Unternehmensnetzes in einzelne Bereiche, regelmässige Datensicherung, ein vorsichtiger Umgang mit Clouddiensten – sensible Daten und Firmengeheimnisse sollten nie unverschlüsselt in der Cloud abgelegt werden – und ‹Logdateien› sowie das Einschalten der Protokollierung helfen da schon viel.» Dann sei das Sensibilisieren der Mitarbeitenden wichtig. Zum Beispiel beim Erstellen der Prozesse für das Business Continuity Management BCM und für’s Incident Response: kritische Geschäftsprozesse und Geschäftsfunktionen sollen auch bei einem Cybervorfall verfügbar sein. «Man sollte auch den Zugriffsschutz auf Daten – Mitarbeitende sollten standardmässig über keine Administratorenrechte verfügen – regeln.»

Sollte man dennoch von einem Cyberangriff betroffen sein, empfiehlt Michel Meier allen Unternehmen: «Kontaktieren Sie umgehend die Polizei. Spezialisierte Mitarbeitende beraten und unterstützen Sie im Vorgehen, sichern Spuren und ermitteln. Und melden Sie auch Angriffsversuche. Trennen Sie falls nötig alle Systeme umgehend vom Netzwerk. Vergessen Sie nicht, das WLAN auszuschalten.» Man sollte zudem mit dem Wiederaufsetzen der Systeme zuwarten, bis die Polizei die Spuren gesichert hat. Ansprechperson sollte der zuständige Incident Manager sein.

Empfehlung des Nationalen Zentrums für Cybersicherheit: «Bloss kein Lösegeld zahlen!»

Auch Gisela Kipfer, Medienverantwortliche des Nationalen Zentrums für Cybersicherheit NCSC beim Eidgenössisches Finanzdepartement EFD, pflichtet bei: «Die technischen und operativen Vorkehrungen sind nötig. Kommt es dennoch zu einem erfolgreichen Angriff, zum Beispiel mit Erpressungs-Software, empfiehlt das NCSC keine Lösegelder zu bezahlen. Es gibt keine Garantie, dass die Daten nach der Zahlung wiederhergestellt werden können. Zudem motiviert jede erfolgreiche Erpressung die Angreifer zum Weitermachen, finanziert die Weiterentwicklung der Angriffe und fördert deren Verbreitung.»

Ausserdem sollte, so Gisela Kipfer, das betroffene Unternehmen bei der zuständigen Kantonspolizei Strafanzeige einreichen, insbesondere wenn finanzielle Schäden durch einen Cyberangriff entstanden sind. Auch sei eine Meldung an das NCSC wichtig, damit die betroffenen Unternehmen vom NCSC wenn nötig unterstützt und andere Unternehmen vor dieser Cyberbedrohung gewarnt werden können. Das NCSC hat auf seiner Website Informationen publiziert, auf was Firmen bei einem Angriff wie Ransomware, DDoS oder bei Datenabfluss und so weiter achten sollten: www.ncsc.admin.ch/ncsc/de/home/infos-fuer/infos-unternehmen/vorfall-was-nun.html

Früherkennung, ob das System infiziert wurde

Für Martin Lutz, Leiter des Security Operations Centers der Axians in Basel, ist eine der grössten Herausforderungen für KMU das Erkennen, ob das Netzwerk bereits kompromittiert wurde. In der Regel sind Hacker über Monate unbekannt in Unternehmensnetzwerken, ohne dass ihre Aktivitäten auffallen. Martin Lutz weiss, wovon er spricht. Er verfügt seit 2013 über fachliches Know-how in der Cyber Security und Informationssicherheit. Mit seiner Expertise im Bereich Security Operations Center begleitet er Kunden auf dem Weg zur Stärkung der Widerstandskraft der IT gegenüber Cyberangriffen. Er empfiehlt: «Um Transparenz im Unternehmensnetzwerk zu schaffen, benötigt es eine gute Kombination aus Cyber-Security-bezogenen Technologien, Fachexperten und Prozessen.» Oftmals würden diese verschiedenen Komponenten in einem Security Operations Center (SOC) zusammengefasst, welches sich auf die Detektion von Hackerangriffen und die Einleitung von Gegenmassnahmen spezialisiert. Hierbei kann das SOC entweder bei KMUs selbst aufgebaut werden oder von externen Dienstleistern (sogenannte Managend Security Services Providern) als Managed oder as a Service erbracht werden. «Es ist nur eine Frage der Zeit bis man von einem Hackerangriff betroffen sein wird. Die Frage ist nicht ob, sondern wann. Daher ist die Devise auf das Unvorhersehbare vorbereitet zu sein», sagt Martin Lutz.

Tipp: Security Awareness Trainings

Herbert Spettel von der CSF Computer Solutions Facility AG in Pratteln fügt hinzu: Zunächst müsse man Ruhe bewahren und nicht unüberlegt handeln! Ausserdem: Jeder sollte einen Ransomware-Reaktionsplan haben, der abdeckt, wie Ihre Organisation im Falle eines Ransomware-Angriffs reagieren soll. Dieser beinhaltet folgende Fragestellungen: Was tun Sie um den Schaden zu begrenzen? Wen werden Sie einbeziehen? Werden Sie das Lösegeld zahlen, wenn Sie dazu gezwungen werden, und so weiter? «All diese Massnahmen sollten im Vorfeld getroffen und dokumentiert werden. Entscheidungen in der Hitze des Gefechts zu treffen, ist selten der richtige Weg. Natürlich ist es die beste Verteidigung, einen Ransomware-Angriff von vornherein zu verhindern. Man sollte Social Engineering stoppen, soweit es möglich ist. Starten Sie mit Security Awareness Trainings und bilden Sie Ihr Personal fundiert aus und patchen Sie Ihre Software.»

Spettel bestätigt: «Ungenügende Achtsamkeit und nicht aktuelle Software sind die Hauptursachen für Ransomware-Angriffe. Wir haben einige Firmen wieder zurück auf die ‹Schiene› gebracht und zum erfolgreichen Neustart verholfen.» Interessant für alle KMU: Mit «be-digital» – eine Initiative der Handelskammer beider Basel – soll das digitale Unternehmertum in der Region gefördert werden. Dabei spielt natürlich auch das Thema Cyber Security eine entscheidende Rolle. Spettel: «Wir von der CSF sind als Mitglied der Trägerschaft von ‹be-digital› dabei und unterstützen KMU auf Augenhöhe im Bereich IT Sicherheit.»

JoW/DaC